IPSec이란

- 데이터가 인터넷에서 통신하기 위한 규악을 인터넷 프로토콜(IP)이라 하며 그 프로토콜에 암호화와 인증을 추가하여 더욱 안전하게 만들어주는 프로토콜 세트이다.

IPSec은 다음과 같은 특징이 있다.

| 특징 | 설명 | 적용 |

| 기밀성 (Confidentiality) |

- 패킷을 암호화하여 데이터 노출 방지 | - 대칭키 암호화 - ESP 프로토콜 |

| 비연결형 무결성 (Connectionless Integrity) |

- 메시지가 위/변조 되지 않았음을 보장 | - MAC(메시지 인증 코드) |

| 데이터 원천 인증 (Data Origin Authentication) |

- 정상 사용자로부터 송신된 메시지임을 보장 | - MAC(메시지 인증 코드) |

| 재전송 공격 방지 (Protection Against Replays) |

- SA(보안연관)으로 Sequence Number를 부여하여 재전송 공격 방지 | - Sequence Number |

| 접근제어 (Access Control) |

- 송수신 IP패킷에 대한 시스템 접근제어 수행 - IP패킷의 허용, 폐기, 보호 등 적용 |

- Security Policy |

| 제한된 트래픽 흐름의 기밀성 (Limited Traffic Flow Confidentiality) |

- ESP 터널모드의 경우 New IP헤더를 통해 터널/보안게이트웨이 구간의 트래픽 흐름 정보는 노출되지만 원본IP헤더는 암호화되어있기 때문에 터널/보안게이트웨이와 종단노드 구간의 트래픽 흐름의 기밀성은 보장 | - ESP 터널모드 |

IPSec 동작모드

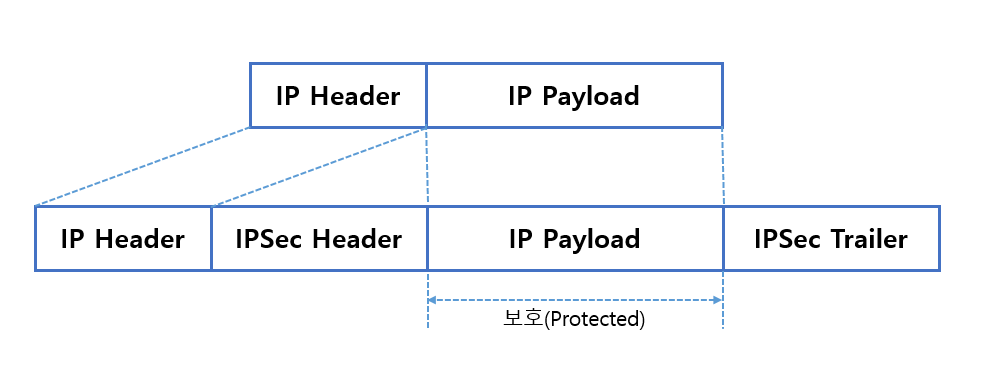

1. 전송모드(Transport Mode)

- IP패킷의 페이로드를 보호하는 모드

- IP 상위 프로토콜 데이터를 보호하는 모드

- IP패킷의 페이로드만 IPSec으로 캡슐화하고 IP헤더는 그대로 유지하므로 네트워크상 패킷 전송에 문제가 발생하지 않음

- 종단 노드 구간의 IP패킷 보호

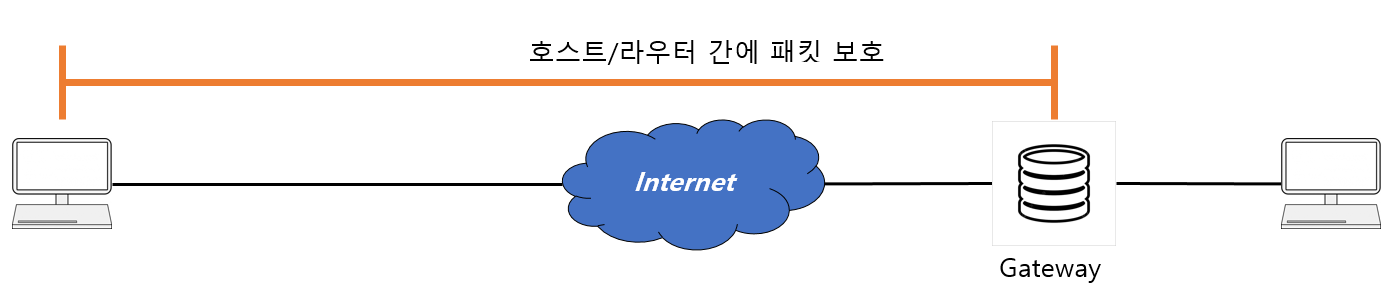

2. 터널모드(Tunnel Mode)

- IP패킷 전체를 보호

- IP패킷 전체를 IPSec으로 캡슐화하여 Origin IP Header를 식별할 수 없기 때문에 전송구간 주소 정보를 담은 New IP Header를 추가

- 원본 IP헤더를 보호하기 때문에 패킷 정보의 기밀성을 보장함

- 새로운 IP헤더를 통해 보안/터널 게이트웨이 구간 정보는 노출될 수 있기 때문에 제한적 트래픽 흐름의 기밀성을 보장함

- 두 라우터간에, 호스트와 라우터간에, 두 게이트웨이 간에 주로 사용

- IPSec VPN을 구현

IPSec 세부 프로토콜

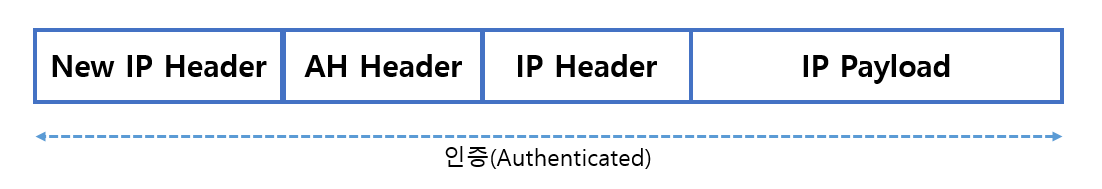

1. AH(Authentication Header)

- SPI(Security Parameter Index) : 패킷 연결을 위한 SA(보안연관) 식별자

- Sequence Number : 시퀀스 번호를 담고있어 재전송 공격을 방지함

- Authentication Data : MAC값을 담고 있음

- 메시지 인증 코드(MAC)을 이용하여 무결성, 인증을 제공

- IP헤더 중 변경 가능한 필드를 제외한 전체를 인증 검사

전송모드

- IP헤더 중 변경 가능한 필드를 제외한 IP패킷 전체를 인증

터널모드

- New IP Header 중 변경 가능한 필드를 제외한 New IP패킷 전체를 인증

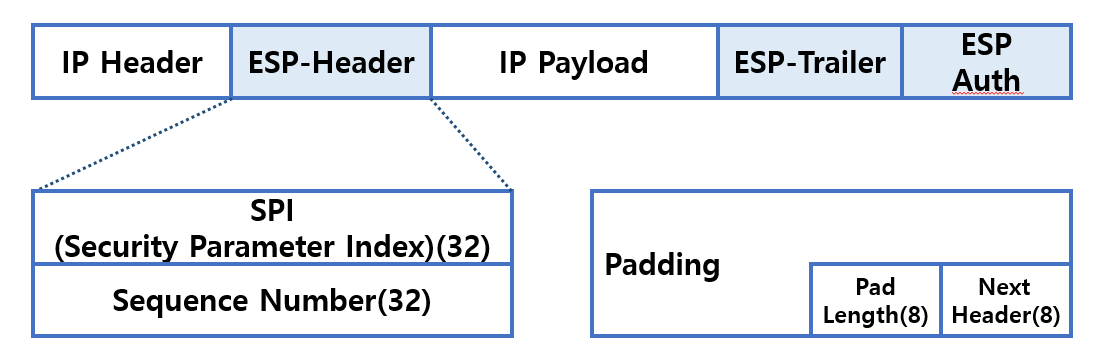

2. ESP(Encapsuating Security Payload)

- SPI(Security Parameter Index) : 패킷 연결을 위한 SA(보안연관) 식별자

- Sequence Number : 시퀀스 번호를 담고있어 재전송 공격을 방지함

- 메시지 인증 코드(MAC)을 이용하여 무결성, 인증을 제공

- 암호화를 통해 기밀성을 제공

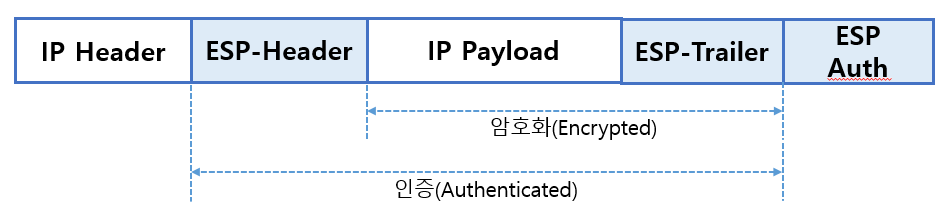

전송모드

- 암호화 : IP페이로드(data)와 ESP 트레일러를 암호화

- 인증 : 암호화한 IP페이로드(data)와 ESP 헤더 인증

터널모드

- 암호화 : 원본 IP패킷 전체와 ESP 트레일러를 암호화

- 인증 : 암호화한 원본 IP패킷 전체와 ESP 헤더 인증

IKE(Internet Key Exchange) 키교환 프로토콜

- SA(보안연관)을 생성, 협상, 관리하는 프로토콜

- 키 교환, 인증방식 : Diffie-Hellman 알고리즘, 공개키 방식, X.509 인증서

| 단계 | 내용 |

| Phase 1 | - SA를 생성하고 협상하는 단계 - IKE Version, 암호/인증 알고리즘, DH Groups, Key Life-Time 등 |

| Phase 2 | - IPSec와 같은 데이터 교환 프로토콜을 위한 SA 생성 - 암호/인증 알고리즘, DH Groups, Key Life-Time등 |

'자격증 > 정보보안기사' 카테고리의 다른 글

| FTP (1) | 2024.02.15 |

|---|---|

| 대칭키 암호 vs 공개키 암호 (0) | 2024.02.14 |

| TLS/SSL Handshake (SSL인증서) (2) | 2024.02.07 |

| DRDoS (0) | 2023.07.26 |

| DoS(Denial Of Service) (0) | 2023.03.07 |