※ 이 글에서는 LINUX 기준으로만 작성하였습니다.

| 평가항목 ID |

구분 | 평가항목 | 상세설명 | 주요 정보통신기반시설 취약점 분석 평가기준 (과학기술정보통신부고시) |

| SRV-011 | 기술적 보안 | 시스템 관리자 계정의 FTP 사용 제한 미비 | FTP 서비스는 단독으로 사용 시 네트워크에서 계정과 패스워드가 암호화되지 않으므로, 중요한 시스템 관리자 계정들을 보호하기 위해 해당 계정들의 FTP 접속을 ftpusers 파일을 활용하여 제한하고 있는지 점검 | (중) [서비스 관리] U-64 ftpusers 파일 설정(FTP 서비스 root 계정 접근제한) |

| 평가대상 (AIX) |

평가대상 (HP-UX) |

평가대상 (LINUX) |

평가대상 (SOLARIS) |

평가대상 (WIN) |

| O | O | O | O |

● 점검목적

- root의 FTP 직접 접속을 방지하여 root 패스워드 정보를 노출되지 않도록 하기 위함

● 보안위협

- FTP 서비스는 아이디 및 패스워드가 암호화되지 않은 채로 전송되어 스니핑에 의해서 관리자 계정의 아이디 및 패스워드가 노출될 수 있음

● 판단기준

* 양호 - ftpusers 파일이 존재하고, ftpusers 파일 안에 시스템 계정(root)이 존재할 경우 / FTP 서비스 비활성화

* 취약 - ftpusers 파일이 없거나, ftpusers 파일 안에 시스템 계정(root) 미존재 혹은 주석처리 되어 있을 경우

● 확인방법

- FTP 서비스 포트(21) 활성화 여부 확인

# netstat -antu | grep 21

LISTEN 상태 이미지

- ftpusers 파일 유무 확인

# ls -al /etc/vsftpd/ | grep ftpusers

- ftpusers 파일 안에 root 계정 존재 유무 확인

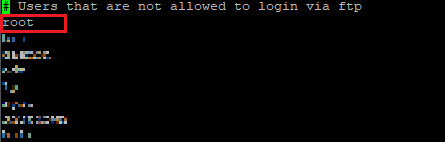

# cat /etc/vsftpd/ftpusers

※ ftpusers 파일은 pam 모듈을 통해 등록된 사용자의 접근을 거부함

sense=deny file=/etc/vsftpd/ftpusers > /etc/vsftpd/ftpusers에 등록되어있는 사용자는 거부

※ vsftpd.conf 파일 안에 pam 모듈을 통한 접근제어 설정값이 들어가있음

# vi /etc/vsftpd/vsftpd.conf

※ 그 외 ftp 서비스의 접근제어 설정 방법

① userlist_enable = YES

- /etc/vsftpd/user_list에 사용자를 등록하여 접근을 거부함

② tcp_wrappers = YES

- /etc/hosts.allow , /etc/hosts.deny 파일을 통해 호스트별 접근통제(두개 파일 모두 사용 시 hosts.allow가 먼저 반영)

* 허용할 호스트 설정파일 : /etc/hosts.allow

ALL : LOCAL 모든 서비스에 대해서 로컬서버에 허용

vsftpd: 127.0.0.1 vsftpd 서비스에 대해서 자신만 허용

* 거부할 호스트 설정파일 : /etc/hosts.deny

ALL:ALL 모든 서비스에 대해서 모든 호스트 거부

● 조치방법

- FTP 서비스 불필요 시 비활성화

# systemctl stop vsftpd

- FTP 서비스 필요 시

step 1) vi /etc/vsftpd/ftpusers

step 2) root 계정 추가 후 저장

'보안담당자로 살아가기 > 전자금융기반시설 취약점 분석ㆍ평가' 카테고리의 다른 글

| 서버 보안 취약점 평가_SRV-012 (0) | 2023.07.28 |

|---|---|

| 서버 보안 취약점 점검_SRV-013 (0) | 2023.07.27 |

| 서버 보안 취약점 평가_SRV-010 (0) | 2023.07.26 |

| 서버 보안 취약점 평가_SRV-008 (0) | 2023.07.25 |

| 서버 보안 취약점 평가_SRV-007 (0) | 2023.07.25 |